概要

総務省のHPのこちらのページにて少し興味深い情報がありました。

なんと、総務省がインターネットに接続されているネットワークに対してセキュリティ診断を実施するとのことです。

目的は「IoT機器を悪用したサイバー攻撃増加に対する危機管理意識向上のため」とあります。

要約すると、

国がユーザーに対して攻撃を実施するよ

ということですね。

(言い方が悪いですが・・・)

NOTICEの内容

資料はこちらに置いてありました。

日時

開始は2019年2月20日からだそうです。時間まではわかりませんでした・・・

終了もわからないのですが、こんなことも書いてありました。

本来こうした侵入調査は不正アクセス禁止法に抵触するため、総務省は「NOTICE」実施に先駆けて、実施機関となるNICTの業務に関する法令を2018年11月に改正、「特定アクセス行為」を5年間に限り認めるようにした。これを受けてNICTは、2019年1月9日に実施計画を総務省に申請し、同省が認可した。同時に、侵入調査への不安を抱える利用者などの問い合わせへ対応する「NOTICEサポートセンター」を開設。公共交通機関や家電量販店などでの実施も告知する。

https://japan.zdnet.com/article/35132132/ より引用

よって、最大5年間は実施されるのでは、と考えられます。

というか、こんな法改正あったんですね・・

全然知らなかった・・・

実施内容

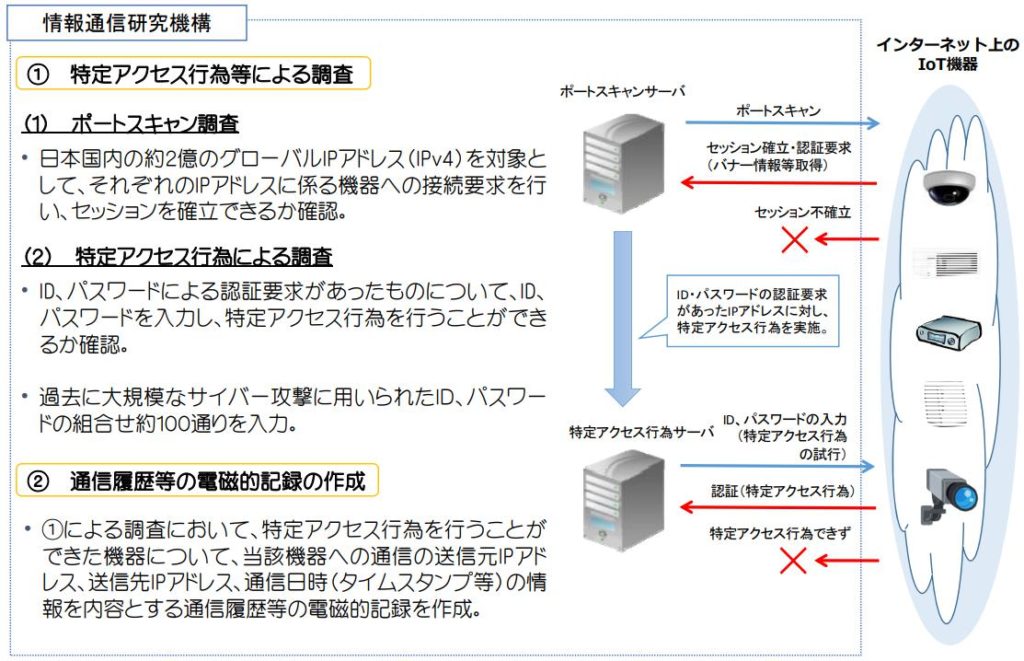

(1) ポートスキャン調査

日本国内のIPアドレス(約20億個)に対して無差別ポートスキャンを実施するようです。

具体的なポート番号はわかりませんが、おそらくSSH(22番)、telnet(23番)、RDP(3389番)あたりではないでしょうか。

もしかしたらFTPとかHTTP、RDB系、メールサーバのポートも対象になるかもしれませんが。

また、それらのダミーポート(10022とか13389とか)もスキャンされるかもですね。

(2)特定アクセス行為による調査

ポートスキャンにより空いているポートに対して簡単なパスワードクラックを行うようです。

約100通りとのことで、おそらくrootやadminユーザーに対してかなりベーシックなパスワード攻撃をかけるのでしょう。

古いルーターとかだとrootユーザーにパスワードがかかってないこともあるので、注意が必要ですね。

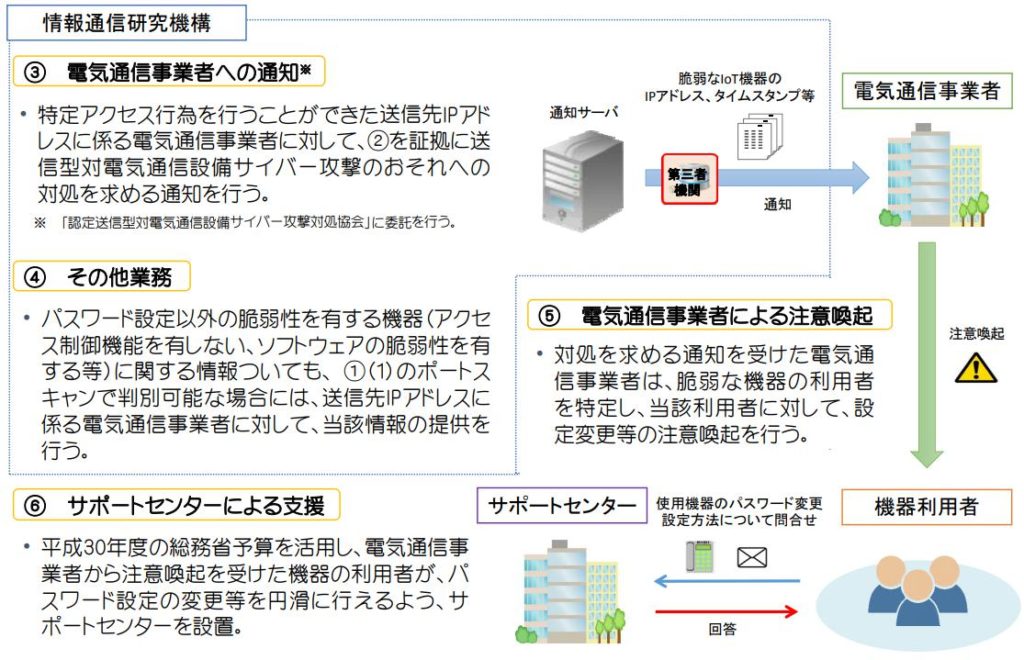

通知

問題が見つかった場合、電気通信事業者(ISP)を通して通知が来るようです。

この際、ISP業者にはどの程度の情報が開示されるのかわかりませんが、さすがにユーザーやパスワードの中身までは通知されない・・・と信じたい。

また通信履歴などは証拠として保存されるようですが、情報自体は1年間保持されるようです。

ISP業者に渡した情報の保持期間規則は資料に記載がなかったのですが、常識的に考えれば同じく1年は保持されるのでしょう。

それ以上持ったり、規定がなかったりはないよね・・・?

備考

攻撃に使用されるIPアドレスの開示もされています。

使用されるIPアドレス

- 153.231.215.11~14

- 153.231.216.179~182

- 153.231.216.187~190

- 153.231.216.219~222

- 153.231.226.163~166

- 153.231.226.171~174

- 153.231.227.195~198

- 153.231.227.211~214

- 153.231.227.219~222

- 153.231.227.226~230

の計41個のIPアドレスが攻撃に使用されるようです。

NOTICEの対策

攻撃の範囲があやふやなのですが、実際にはどのような対策をすればよいのか整理してみました。

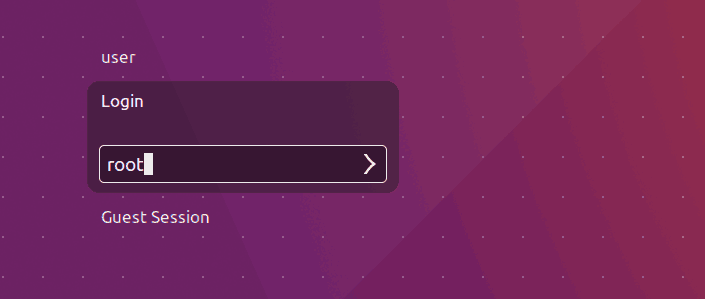

root,adminユーザーのログインを無効化する

おそらく今回の攻撃ではユーザー名まで仮定して攻撃を行うことはないと思います。

ので、代表的なユーザー名であるrootやadminなどで攻撃をかけるのではと予想されます。

よって、以上のユーザーでのアクセスやログインを禁止にする設定にしておけばこのセキュリティテストによる影響は少ないのでは、と思われます。

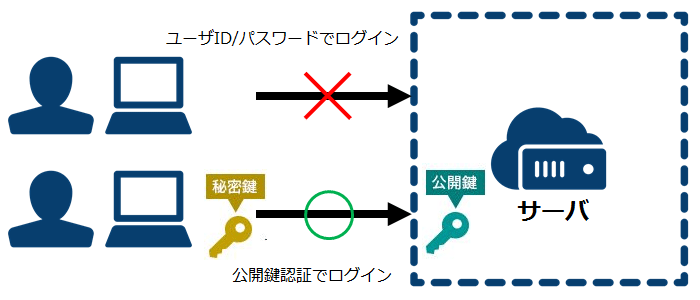

パスワード認証をできるだけ排除する

ポートスキャンを実施後、パスワード認証によるハックを試みるとのことなので、そもそもパスワード認証がなければよいのです。

というわけで、可能な限り公開鍵認証にすることによって攻撃に影響を少なくできると思います。

が、SSHなどであればこのような鍵認証にできますが、RDPなどは鍵認証に対応していないので、SSHトンネルやVPNを利用するなど対策が必要ですね。

IPアドレスで制限する

今回は攻撃に使用されるIPアドレスが開示されているのです。

なので、そのIPアドレスからのアクセスはすべて拒否ってしまえば簡単です。

ですが、この方法は間違いなく根本解決ではないので、とりあえずNOTICEによる攻撃だけは受けたくないって人向けですね。

まとめ

まとめるとこんな感じ

- 国がパスワード攻撃してくるよ

- テスト不合格だとISP業者から連絡がくるよ

- 2/20までに何かしら対応が必要だよ

- というか、もうIPアドレスで〆ちゃえばいいと思うよ

というわけで、余計な仕事が増えましたよっと・・・

自宅のPCのRDP周りのセキュリティも見直す必要がありそうね・・・

コメント